تحقیق روتکیت و امنیت در سیستم عامل

مقدمه:

امنیت سیستم عامل، همزمان با تولد نخستین رایانه ها شکل گرفت و از همان ابتدا، سایه تهدیدها همراهش بود. هر بار که معماری ها پیچیده تر شدند و شبکه ها گسترده تر گشتند، بدافزارها نیز شکل های تازه ای به خود گرفتند. در میان این تهدیدها، روتکیت جایگاهی متفاوت دارد؛ نه به خاطر تخریب های پر سر و صدا، بلکه به دلیل توانایی پنهان کاری و ماندگاری در دل سیستم، جایی که حضورش دیده نمی شود اما ساختار را از درون تسخیر می کند. روتکیت، زمانی معنا پیدا می کند که نفوذ انجام شده و هدف، تثبیت حضور و تداوم کنترل است؛ بی آنکه نشانه ای آشکار بروز کند.

ریشه اصطلاح روتکیت به ابزارهایی بازمی گردد که در محیط های *nix برای نگه داری دسترسی سطح ریشه به کار می رفتند. با گذشت زمان، همین مفهوم به بستری گسترده تر منتقل شد: از سرورها و ایستگاه های کاری تا سیستم های صنعتی و زیرساخت های حیاتی. در سناریوی رایج، نفوذگر ابتدا وارد ماشین می شود و سپس، برای حفظ مزیت، عملکردهای استاندارد سیستم عامل را دستکاری می کند تا حضور خود را از دید مدیران و سازوکارهای نظارتی پنهان نگه دارد. روتکیت، مرز میان نفوذ مقطعی و تسلط طولانی مدت را شکل می دهد؛ جایی که حذف ردپا، بخشی از ماهیت عملیات است.

تعریفی که امروز برای روتکیت پذیرفته می شود، تنها به یک ابزار ساده خلاصه نمی شود. هر نرم افزاری که امکان دسترسی مداوم ایجاد کند و همزمان، با تغییر رفتار سیستم و برنامه ها، واقعیت را از دید لایه های نظارتی پنهان کند، در این طیف قرار می گیرد. در این مسیر، تفاوتی میان کدی که پنهان می شود و سازوکاری که پنهان کاری را ممکن می کند باقی نمی ماند؛ هر دو، در یک پیکره ادغام می شوند و نقش واحدی را ایفا می کنند. آنچه برجسته می شود، توانایی ازکارانداختن دیدبانی معمول و تعلیق اعتماد به آن چیزی است که سیستم به نمایش می گذارد.

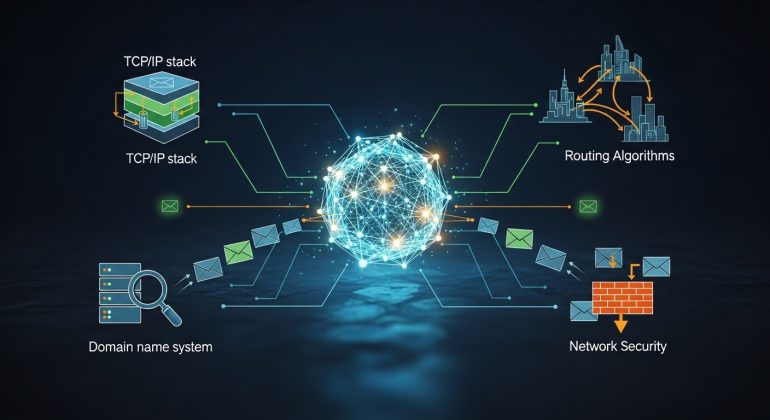

طبقه بندی روتکیت ها، بر اساس لایه هایی انجام می شود که در آن فعالیت دارند: از برنامه های کاربردی و کتابخانه ها، تا هسته سیستم عامل، لایه های مجازی سازی و حتی firmware. هر قدر سطح فعالیت پایین تر باشد، امکان نفوذ به ساختارهای بنیادی تر فراهم می شود و کشف آن دشوارتر. اینجا، مفهوم امنیت به چیزی فراتر از ضدویروس های سنتی تبدیل می شود؛ زیرا تغییر در توابع، جدول های آدرس، Hookها و دستکاری جریان اجرا، تصویری می سازد که در ظاهر عادی به نظر می رسد اما در بطن خود، واقعیتی دیگر را اجرا می کند.

تاریخچه تکامل روتکیت ها نشان می دهد که روش ها، همگام با پیشرفت دفاع ها تغییر کرده است. از Hooking ساده توابع گرفته تا تکنیک های پیچیده Inline، از روتکیت های مد هسته تا بهره گیری از مجازی سازی برای مخفی ماندن، میدان تقابل پیوسته جابجا شده است. در سوی دیگر، روش های کشف نیز از امضاهای ثابت فراتر رفته و به سمت رفتارشناسی، بررسی جامعیت، مقایسه تفاوت ها و پایش حافظه حرکت کرده اند؛ با این حال، چالش اصلی همان است: اعتماد کردن به نشانه هایی که ممکن است دستکاری شده باشند.

جایی که روتکیت حضور دارد، مفهوم «نمایش سیستم» با «حقیقت سیستم» یکی نیست. داده هایی که کاربر می بیند، لزوماً بازتاب وضعیت واقعی نیستند. فایل ها ممکن است وجود داشته باشند اما در فهرست دیده نشوند، پردازه ها اجرا شوند و ردّی از آنها نمایش داده نشود، و فراخوانی های سیستمی تصویری ساختگی ارائه دهند. همین فاصله، امنیت را به مسئله ای بنیادین بدل می کند؛ مسئله ای که به ساختار، لایه ها و رفتار داخلی سیستم گره خورده است.

روتکیت، زمانی که با پایداری، مهاجرت میان لایه ها و سازوکارهای پیشرفته اختفا ترکیب می شود، مرزهای سنتی دفاع را جابجا می کند. امنیت سیستم عامل در این نقطه، نه با هیاهو، بلکه با سکوتی طولانی تعریف می شود؛ سکوتی که در پس آن، تغییرات نامرئی، مسیر رویدادها را تعیین می کنند و حقیقت را از سطح نمایش دور می سازند.

فهرست مطالب:

چکیده

فصل اول: مقدمه

۱-۱پیشگفتار

۲-۱ طبقه بندی

۳-۱ طبقه بندی بر اساس لایه ها

۱-۳-۱ لایه برنامه کاربردی

۲-۳-۱ لایه کتابخانه

۳-۳-۱ لایه هسته

۴-۳-۱ لایه مجازی سازی

۵-۳-۱ لایه firmware

فصل دوم: تکنیکهایی که توسط روتکیت استفاده می شود

۱-۲ Hooking

۲-۲ Import address table hooking

۳-۲ Inline function hooking

۴-۲ روتکیت های مد هسته

۵-۲ روتکیتهای نوع ۱

۶-۲ تکنیک های نوع ۲

فصل سوم: تکنیکهای تشخیص روتکیت

۱-۳ تکنیک های تشخیص روتکیت

۲-۳ تشخیص رفتاری

۳-۳ بررسی جامعیت

۴-۳ تشخیص بر اساس امضاء

۵-۳ تشخیص بر مبنای تفاوت

فصل چهارم: بررسی یک مقاله

۱-۴ بررسی یک مقاله در این زمینه

۲-۴ ویژگی های پویای داده های هسته

۳-۴ چگونگی مقابله با ویژگی های پویای داده کرنل

۴-۴ ابزارهای مشاهد حافظه و مدیریت آنها

منابع