انواع حمله کنندهها

فهرست مطالب

دسترسی حمله کننده ۶

جست وجوی غیر مجاز ۶

استراق سمع کردن ۶

قطع کردن ( دربین راه گیرآوردن) ۷

چگونگی دسترسی حمله کننده ها انجام میشود ۷

اطلاعات ذخیره شده در کاغذ ۷

اطلاعات الکترونیکی ۹

تصرف (تغییر) حمله کننده ۱۱

تغییر دادن ۱۱

جاسازی (درج) ۱۲

حذف ۱۲

تصرف (تغییر) حمله کننده چگونه انجام میشود ۱۲

اطلاعات برروی کاغذ ۱۳

اطلاعات الکترونیکی ۱۳

حمله به وسیله نرم افزارهای غیر مجاز ۱۴

دسترسی غیرمجاز به اطلاعات ۱۵

دسترسی انجام شده به صورت غیرمجاز ۱۵

دسترسی غیرمجاز به سیستم ۱۵

دسترسی غیرمجاز به داده های ارسالی به شبکه ۱۶

حمله به وسیله نرم افزار غیرمجاز چگونه انجام میگیرد ۱۶

اطلاعات ذخیره شده در کاغذ ۱۶

اطلاعات الکترونیکی ۱۷

حمله کننده غیرمجاز ۱۹

تغییر شکل دادن ۲۰

رد کردن حادثه ای (حادثه غیرمجاز) ۲۰

حمله غیرمجاز چگونه انجام میشود ۲۰

اطلاعات ذخیره شده در کاغذ ۲۰

اطلاعات الکترونیکی ۲۱

توجه ۲۲

حادثه بدی میتواند برای اطلاعات سازمانی یا سیستم کامپیوتری از طریق راه های زیادی اتفاق میافتد. بعضی از این چیزهای بد هدفشان انجام همین کارهاست ( بداندیش، خرابکار) و اتفاق دیگر بوسیله یک سانحه اتفاق افتد.

به همین دلیل ما میخواهیم تمام این حادثه ها ( حمله ها) رانام ببریم بدون توجه به اینکه این ها قصد بدی دارند یا ندارند.

دراین جا چهار نوع اصلی از حمله کننده ها هستند:

دستیابی

تغییر

نرم افزارهای بدون مجوز

تکذیب کردن (غیرمجاز)

ما میخواهیم جزئیات هر یک از اینها را در بخش زیرتوضیح دهیم.

حمله ممکن است به صورت فنی اتفاق افتد ( سیستم کامپیوتر آسیب ببیند) یا ممکن است به صورت مهندسی اجتماعی اتفاق افتد. به طور ساده مهندسی اجتماعی استفاده کردن از وسیله های غیرتکنولوژی برای دست یافتن به منابع غیر مجاز است. برای مثال ساختن یک صدا یا گردش در یک ساختمان بوسیله جا زدن خود به عنوان کارمند آن ساختمان جمله مهندسی اجتماعی ممکن است بیشترین خسارت را داشته باشد. حمله بر ضد اطلاعاتی که شکل الکترونیکی دارند مشخصه جالب دیگر حمله کننده هاست: اطلاعات میتواند کپی شوند اما این دزدی رایج نیست در معنی دیگر مهاجم میتواند به اطلاعات دسترسی داشته باشد اما مالک اصلی اطلاعات آن ها را از دست ندهد.

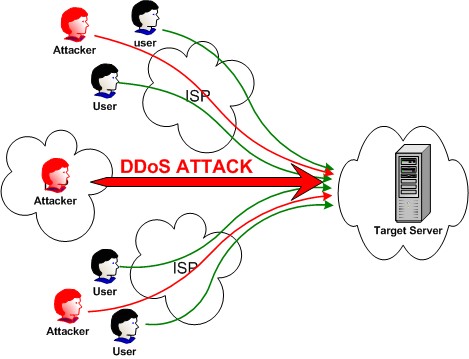

دسترسی حمله کننده

دسترسی حمله کننده کوشش است برای بدست آوردن اطلاعاتی که دیدن آن برای مهاجم غیر مجاز است.

این حمله ممکن است در مدت زمان ارسال اطلاعات یا هر جا که اطلاعات قرار گرفته باشند اتفاق افتد. ( شکل ۱-۲ رامشاهده کنید). این نوع ازحمله حمله بر ضد اطلاعات محرمانه است…

فرمت فایل: WORD

تعداد صفحات: 22

مطالب مرتبط